С ростом киберпреступности, конфиденциальность собственных данных и данных пользователей как никогда становится приоритетной задачей, особенно, если дело касается больших предприятий. Сетевая безопасность сегодня – это вопрос репутации любого бизнеса. Сегодня мы поговорим о брандмауэрах, их роли в сетевой безопасности, типах брандмауэров и о том, чего ожидать от будущего поколения межсетевых экранов.

Определение и назначение межсетевых экранов

Брандмауэр – это устройство сетевой безопасности, которое отслеживает и фильтрует входящий и исходящий сетевой трафик. Брандмауэр представляет собой межсетевой экран, который решает, разрешать или блокировать определенный трафик, на основе ранее установленных политик безопасности организации. Таким образом межсетевой экран защищает сетевую безопасность и является барьером между частной внутренней сетью и внешними сетями, пропуская неопасный и блокируя вредоносный трафик.

Эволюция технологии межсетевых экранов

История брандмауэров уходит в конец 1980-х годов, когда они рождались как фильтры пакетов, то есть сети, созданные для проверки байтов, передаваемых между компьютерами. Брандмауэры прошли долгий путь развития в различных формах по мере развития технологий на протяжении десятилетий.

- В конце 1980-х годов развитие и распространение вирусных атак способствовало развитию антивирусных продуктов.

- В середине 1990-х годов, кибератаки, затронувшие весь бизнес, привели к созданию межсетевого экрана.

- В начале 2000-х годов, эксплуатация уязвимостей в приложениях, которые затронули большинство предприятий, и послужили основой для продуктов систем предотвращения вторжений (IPS).

- Ближе к 2010 году рост уклончивых, полиморфных атак на предприятиях привели к появлению таких продуктов защиты как антиботы и песочницы.

- А 2017 год привёл к внедрению передовых решений по предотвращению угроз крупномасштабных многовекторных мегаатак.

Первый межсетевой экран с проверкой состояния FireWall-1, представленный в 1993 году, по-прежнему остается первой линией защиты организации от кибератак. А о многофункциональности современных межсетевых экранов и межсетевых экранов следующего поколения мы поговорим в разделе о расширенных функциях брандмауэра.

Типы межсетевых экранов: фильтры пакетов, с отслеживанием состояния и прокси

Из предыдущего раздела мы узнали, что с развитием технологий разрабатывались и различные новые типы брандмауэров таким образом, чтобы превзойти предыдущие поколения межсетевых экранов. Большая часть основных технологий менялась из поколения в поколение, а брандмауэры стали включать в себя различные методы фильтрации.

Типы межсетевых экранов различаются по подходу к:

- Правила фильтрации.

- Отслеживание соединения.

- Журналы аудита.

Каждый тип работает на своем уровне модели связи, модели взаимодействия открытых систем (OSI). Эта модель улучшает представление о том, как каждый брандмауэр взаимодействует с соединениями.

Фильтры пакетов

Описание: Небольшой объем данных анализируется и распределяется в соответствии со стандартами фильтра.

К ним относятся межсетевые экраны статической фильтрации пакетов (межсетевые экраны проверки без отслеживания состояния), они работают на сетевом уровне OSI (уровень 3). Фильтрация этих брандмауэров основана на IP-адресах, портах и пакетных протоколах, проверяя все отдельные пакеты данных, отправляемые по сети. Ранее принятые соединения не отслеживаются, каждое соединение должно быть повторно подтверждено с каждым отправленным пакетом данных. Эти брандмауэры, как минимум, предотвращают прямое соединение двух сетей без разрешения.

Правила фильтрации задаются созданным вручную списком контроля доступа. Для эффективного использования статической фильтрации требуется постоянная ручная доработка. Это может быть несложно в небольших сетях, но затруднительно в более крупных сетях.

Неспособность читать протоколы приложений означает, что невозможно прочитать содержимое сообщения, доставленного в пакете. Поэтому межсетевые экраны с фильтрацией пакетов имеют ограниченное качество защиты.

Отслеживание состояния

Описание: Динамическая фильтрация пакетов, которая отслеживает активные соединения, чтобы определить, какие сетевые пакеты пропустить через брандмауэр.

К этому типу относятся брандмауэры с динамической фильтрацией пакетов (брандмауэры с контролем состояния). Они отличаются от статических брандмауэров способностью отслеживать текущие соединения и запоминать прошлые. Изначально они работали на транспортном уровне (уровень 4), но сегодня эти брандмауэры способны отслеживать множество уровней, включая уровень приложений (уровень 7).

Как и брандмауэры со статической фильтрацией, брандмауэры с отслеживанием состояния разрешают или блокируют трафик на основе определенных пакетных протоколов, IP-адресов или портов. Однако эти брандмауэры уникальны тем, что отслеживают и фильтруют трафик на основе состояния соединений с помощью таблицы состояний.

Брандмауэры с контролем состояния сами обновляют правила фильтрации на основе прошлых событий соединения, зарегистрированных в таблице состояний маршрутизатором проверки.

Несмотря на то, что, как правило, решения о фильтрации часто основываются на правилах администратора при настройке компьютера и брандмауэра, таблица состояний позволяет этим динамическим брандмауэрам принимать собственные решения на основе ранее изученных ими взаимодействий. Например, типы трафика, которые вызывали сбои в прошлом, будут отфильтровываться в будущем. Гибкость Stateful Inspection позволяет ему быть одним из самых распространенных типов защитных экранов.

Прокси-сервис

Описание: Система сетевой безопасности, которая защищает при фильтрации сообщений на уровне приложений.

К типу прокси-сервисам можно отнести прокси-брандмауэры, также известные как брандмауэры уровня приложений (уровень 7). Они уникальны тем, что считывают и фильтруют протоколы приложений. Они сочетают в себе проверку на уровне приложений, или «глубокую» проверку пакетов (DPI), и проверку состояния.

В отличие от других типов брандмауэров, он действует как два дополнительных узла между внешними сетями и внутренними компьютерами, причем один из них является представителем (или «прокси») для каждой сети.

Фильтрация основана на данных на уровне приложений, не только на IP-адресах, портах и пакетных протоколах (UDP, ICMP). Чтение и понимание протоколов FTP, HTTP, DNS и других позволяет проводить более глубокие исследования и осуществлять перекрестную фильтрацию по множеству различных признаков данных.

По сути это брандмауэр и просматривает и оценивает поступающие данные. Если проблем не обнаружено, данные пропускаются к пользователю.

Несмотря на столь усиленную защиту, иногда как раз она мешает входящим данным, не представляющим угрозы, что приводит к задержкам в работе.

Развивающиеся угрозы требуют все более интенсивных решений, и межсетевые экраны нового поколения (межсетевые экраны будущего поколения (NGFW), гибридные брандмауэры и др.) не остаются в стороне от этой проблемы, сочетая в себе функции традиционного брандмауэра и системы предотвращения вторжений в сеть, а иногда используя два или более типов межсетевых экранов в одной частной сети.

Как работают брандмауэры: основные принципы

Как мы уже упоминали ранее, брандмауэр представляет собой барьер между частной внутренней и общественной внешней сетью, отфильтровывающий хороший трафик от плохого, пропуская надежный и блокируя плохой трафик. Весь Интернет сегментирован на:

- Внешние общедоступные сети, к ним обычно относятся общедоступный/глобальный Интернет или различные экстрасети.

- Внутренние частные сети: домашние сети, корпоративные интрасети и другие «закрытые» сети.

- Сети периметра: они детализируют пограничные сети, состоящие из компьютерных хостов, выделенных с усиленной безопасностью и готовых выдержать внешнюю атаку. Они более безопасны, чем внешние сети, но менее безопасны, чем внутренние и не всегда присутствуют в простых домашних сетях, но часто используются в корпоративных.

Брандмауэры контролируют трафик в точках входа компьютера, называемых портами, через которые происходит обмен информацией с внешними устройствами.

На сетевом уровне брандмауэры используют два маршрутизатора: один известен как маршрутизатор доступа между внешней сетью и сетью периметра, а другой маршрутизатор используется между периметром и внутренней сетью. Это создает три подсети соответственно. Сетевые межсетевые экраны представлены двумя наиболее распространенными моделями: межсетевыми брандмауэрами и брандмауэрами хостов.

- Межсетевые брандмауэры предполагают применение одного или нескольких межсетевых экранов между внешними сетями и внутренними частными сетями и могут быть представлены в виде любого из следующих типов устройств: выделенного оборудования, программного обеспечения и виртуального.

- Хост-брандмауэры также известные как «программные брандмауэры», используются для защиты отдельных пользовательских устройств и других конечных точек частной сети и получают индивидуальное регулирование трафика из определенных компьютерных приложений. Хост-брандмауэры могут работать на локальных устройствах как служба операционной системы или приложение безопасности конечных точек. Брандмауэры хостов также могут глубже анализировать веб-трафик, фильтруя его на основе сетевых протоколов, позволяя управлять видом контента и контролировать источник его поступления.

Если сетевой брандмауэр требует настройки для большого количества соединений, то брандмауэр хоста можно настроить в соответствии с потребностями каждого устройства. Однако сетевые системы идеально подходят для комплексных решений управления, поскольку хост-брандмауэры требуют больше усилий для настройки. А вот использование обоих межсетевых экранов одновременно в обоих местах идеально подходит для многоуровневой системы безопасности.

Правила и политики брандмауэра

Фильтрации трафика с помощью брандмауэра осуществляется согласно заранее установленным или динамически создаваемым правилам для разрешения и запрета попыток подключения. Эти правила объясняют, как брандмауэр контролирует веб-трафик через вашу частную сеть и компьютеры. Все брандмауэры, независимо от типа, производят фильтрацию по следующим параметрам:

- Источник: откуда осуществляется попытка подключения.

- Назначение: куда должна идти попытка подключения.

- Содержание: что пытается отправить попытка подключения.

- Пакеты протоколов: на каком «языке» пытается установиться соединение, чтобы передать свое сообщение. Среди сетевых протоколов, которые хосты используют для «общения» друг с другом, протоколы TCP/IP в основном используются для связи через Интернет и внутри интрасети/подсетей.

- Протоколы приложений: общие протоколы включают HTTP, Telnet, FTP, DNS и SSH.

Источник и пункт назначения передаются по адресам и портам интернет-протокола, также известного как IP. IP-адреса – это уникальные имена устройств для каждого хоста. Порты – это подуровень любого исходного и целевого хост-устройства. Когда брандмауэр обнаруживает трафик, отвечающий установленным условиям правила, он выполняет соответствующее действие, приоритезируя правила: брандмауэр применяет правило, находящееся вверху списка правил брандмауэра.

- Если трафик соответствует условиям этого правила, брандмауэр не применяет другие правила из списка. Он разрешает или блокирует этот трафик.

- Если трафик не соответствует условиям верхнего правила, брандмауэр проходит все правила вниз по списку, пока не найдет правило, которому соответствует трафик.

- Если трафик не соответствует ни одному правилу, брандмауэр автоматически блокирует его.

Иногда перехваченный трафик соответствует нескольким правилам из списка. Тогда принцип приоритета таков: брандмауэр применяет только первое правило из списка, которому соответствует трафик.

В соответствии с политикой правил брандмауэра конкретные правила размещаются в начале списка, а общие – в конце. Это позволяет выполнять фильтрацию трафика должным образом согласно установленным правилам.

Пример:

Предположим, что мы хотим разрешить все HTTP-запросы, кроме запросов, поступающих с IP-адреса в формате «100.100.1.1». В таком случае, нам необходимо установить два следующих правила, но в обязательном порядке:

- Правило № 1:

Блокирующее правило – блокировка трафика HTTP с IP-адресом 100.100.1.1. Это конкретное правило в приоритете, соответственно его следует поместить выше в списке правил брандмауэра, для того, чтобы конкретизировать общие правила внизу списка. - Правило № 2:

Разрешающее правило – разрешение всего трафика, использующего службу HTTP. Это общее правило, которое брандмауэр будет сопоставлять с конкретным, тем самым приоритезируя его, определяя конкретное правило в первостепенное, не дав разрешить все HTTP-запросы.

Реализация брандмауэров в различных сетевых средах

Брандмауэры используются как в корпоративных, так и в частных сетях. Современные организации включают их в стратегию управления информацией и безопасностью наряду с другими системами кибербезопасности.

Брандмауэры часто используются вместе с антивирусными приложениями. Персональные брандмауэры, в отличие от корпоративных, обычно представляют собой единый продукт, а не набор различных продуктов. Они могут быть программными или представлять собой устройство со встроенной микропрограммой брандмауэра.

Ниже перечислены некоторые варианты использования брандмауэров:

- Защита от угроз. Брандмауэры могут быть установлены для защиты от внешних угроз или для создания сегментации и защиты от внутренних угроз.

- Функции ведения журнала и аудита. Брандмауэры ведут учет событий, которые помогают администраторам выявлять закономерности и совершенствовать наборы правил. Правила должны регулярно обновляться, чтобы адаптироваться к постоянно развивающимся угрозам кибербезопасности. Поставщики обнаруживают новые угрозы и устраняют их в кратчайшие сроки.

- Фильтрация трафика. Брандмауэр может фильтровать трафик и предупреждать пользователей о вторжениях в одной домашней сети. Это особенно полезно для постоянно включенных соединений (абонентская линия или кабельные модемы), поскольку эти типы соединений используют статические IP-адреса. Брандмауэр пропускает только целевое и неразрушающее содержимое из Интернета.

- Контроль и блокировка доступа. Брандмауэры могут применяться для контроля и блокировки доступа к определенным веб-сайтам и сервисам, чтобы предотвратить их несанкционированное использование. Например, для того чтобы обеспечить соблюдение сотрудниками политики компании при работе в Интернете, организация может использовать брандмауэр для блокировки доступа к нежелательным сайтам.

- Безопасный удаленный доступ. Брандмауэры можно использовать для предоставления безопасного удаленного доступа к сети через виртуальную частную сеть (VPN) или другую технологию безопасного удаленного доступа.

Как выбрать лучший межсетевой экран для бизнеса?

Если для домашней сети достаточно хотя бы примитивного антивирусного сканирования трафика по известным протоколам, и в качестве межсетевого экрана вполне может подойти простое программное решение для установки на "центральный" узел домашней сети либо недорогое компактное аппаратное решение, то с предприятиями ситуация сложнее. Этот раздел мы посвятили основным критериям выбора брандмауэра для вашего предприятия.

Правильный межсетевой экран поможет подготовить ваш бизнес к росту за счет объединения количества продуктов, которыми вы управляете, сокращения затрат и циклов, а также упрощения и эффективности общего управления вашей сетевой инфраструктурой.

Брандмауэр в компьютерной сети должен бесперебойно работать в рамках комплексной системы безопасности, которая может охватывать и адаптироваться к вашим меняющимся потребностям. Чтобы сэкономить время и подобрать брандмауэр, подходящий для вашего случая использования, необходимо определить функции безопасности, приоритетные для вашей сети и организации. Важно выбрать межсетевой экран, который можно масштабировать по мере расширения вашей организации и сети.

Вот несколько ключевых моментов при выборе брандмауэра для предприятия:

- Пропускная способность. Пропускная способность должна соответствовать вашим потребностям. Ваш брандмауэр должен уметь быстро идентифицировать приложения и масштабироваться для обработки и защиты растущих требований к сетевому трафику.

- Какой тип вам нужен? Эффективный анализ трафика в режиме реального времени требует гораздо более специализированного процесса, чем может обеспечить большинство межсетевых экранов. Обнаружение современных изощренных кибератак требует использования более современных брандмауэров с расширенным функционалом.

- Долговечность. Чтобы избежать заполнения пробелов каждые пару лет, уместно сделать обоснованные прогнозы ваших требований к пропускной способности через три года, удвоить их, а затем выбрать межсетевой экран, который очень удобен для защиты такого объема трафика.

- Высокопроизводительный процессор. Анализ трафика является ключевым моментом для процессора брандмауэра. Необходимо убедиться, что брандмауэр поддерживает специализированные функции для эффективной проверки безопасности, а не построен на базе универсальных процессоров, не предназначенных для этого.

- Несколько поставщиков или один поставщик. Использование мультивендорного подхода усложняет задачу. Поэтому для экономии времени и усилий, мультивендорные решения должны создаваться с использованием общих стандартов и открытых API.

Напротив, решения, предоставляемые одним поставщиком, особенно если они поддерживаются общей ОС, могут значительно сэкономить время, упростить управление и повысить эффективность работы.

- NGFW. Выбор NGFW включает расшифровку, расширенную защиту от угроз, фильтрацию контента, интеграцию конечных точек, изолированную программную среду, видимость и контроль Интернета вещей, удаленный доступ и безопасную SD-WAN.

Найти правильное решение вам поможет сосредоточение внимания на тех возможностях безопасности, которые вам больше всего нужны в брандмауэре.

Популярные поставщики межсетевых экранов

Для того, чтобы приобрести межсетевой экран, предприятия должны понимать свои потребности и архитектуру сети. Существует множество различных типов межсетевых экранов, функций и поставщиков, включая следующих поставщиков NGFW (Next-Generation Firewall):

- Межсетевой экран Barracuda CloudGen обеспечивает расширенную защиту от угроз, предназначенную для гибридных облачных сред.

- Серия Cisco Firepower предлагает обнаружение вредоносного ПО, IPS, фильтрацию URL-адресов и другие возможности облачного брандмауэра, созданные на базе Kubernetes.

- Fortinet FortiGate предлагает защиту от вторжений и другие услуги на базе искусственного интеллекта, предназначенные для небольших организаций, а также корпоративных центров обработки данных.

- Palo Alto Networks PA Series обеспечивает обнаружение угроз и вторжений на основе машинного обучения. Он предлагает варианты для малого и среднего бизнеса, крупных предприятий и поставщиков управляемых услуг.

- Серия устройств SonicWall Network Security предлагает расширенную защиту от угроз, а также фильтрацию URL-адресов, обнаружение вредоносных программ и защиту от вторжений.

- Серия Sophos XG предлагает анализ угроз, предотвращение вторжений и защиту межсетевым экраном веб-приложений для SaaS, программно-определяемых глобальных сетей и облачного трафика.

Рекомендации по использованию брандмауэра

Ниже приведены некоторые распространенные рекомендации по использованию брандмауэров, которым следует следовать большинству организаций:

- По умолчанию блокируйте весь трафик и разрешайте только определенный трафик.

- Следуйте принципу минимальных привилегий и предоставляйте пользователям минимальный уровень доступа, необходимый для выполнения их обязанностей.

- Регулярно проводите аудит безопасности на наличие уязвимостей.

- Администрируйте контроль изменений в брандмауэре, чтобы управлять и отслеживать изменения в правилах брандмауэра.

- Поддерживайте актуальность программного обеспечения брандмауэра, чтобы оно могло обнаруживать и блокировать любые новые угрозы.

- Оптимизируйте правила брандмауэра, чтобы уменьшить ненужную обработку и повысить производительность.

Расширенные функции брандмауэра

Сегодняшний бизнес зависит от технологий во всем, от связи до размещения приложений на серверах. По мере развития технологий, растет и поверхность атаки, к которой имеют доступ киберпреступники, совершенствуются кибератаки. Таким образом, организации повышают уровень своей безопасности, стремясь защитить каждый уровень своей инфраструктуры от кибератак. В этом разделе мы приведем примеры брандмауэров с расширенными функциями для более глубокой проверки, обнаружения и предотвращения кибератак.

Системы обнаружения и предотвращения вторжений (IDPS)

Системa обнаружения и предотвращения вторжений (IDPS) отслеживает сеть на предмет потенциальных угроз, предотвращая потенциальные атаки. Основной задачей системы является обнаружение, протоколирование и предотвращение угроз, а также предоставление отчетов. IDPS работает путем сканирования процессов на наличие вредоносных шаблонов, сравнивая системные файлы и проводит мониторинг поведения пользователей и системных шаблонов.

Основные функции IDPS:

- Защищает технологическую инфраструктуру и конфиденциальные данные.

- Проверяет существующих пользователей и политику безопасности.

- Собирает информацию о сетевых ресурсах.

- Помогает соблюдать нормативные требования.

В большинстве случаев первым шагом на пути к выполнению этих требований является установка системы обнаружения и предотвращения вторжений.

Виртуальные частные сети (VPN) и межсетевые экраны

Дополнительную защиту можно также получить, используя виртуальные частные сети (VPN). VPN помогает расширить функционал брандмауэров:

|

Брандмауэр |

VPN |

|

Защищает ваше устройство или сеть от внешних угроз. |

Защищает ваши данные и личность от посторонних глаз. |

|

Работает на сетевом уровне. |

Работает на уровне приложений. |

|

Не шифрует ваши данные и не меняет ваш IP-адрес. |

Шифрует ваши данные и не меняет ваш IP-адрес. |

Но главным отличием межсетевого экрана и VPN является их ориентация. Брандмауэры ориентированы на блокировку веб-сайтов. VPN ориентирован на частное соединение, что позволяет вам получить доступ к сайтам с ограниченным доступом через безопасное соединение. Больше информации о виртуальных частных сетях вы можете узнать из нашей статьи про VPN.

NGFW и глубокая проверка пакетов

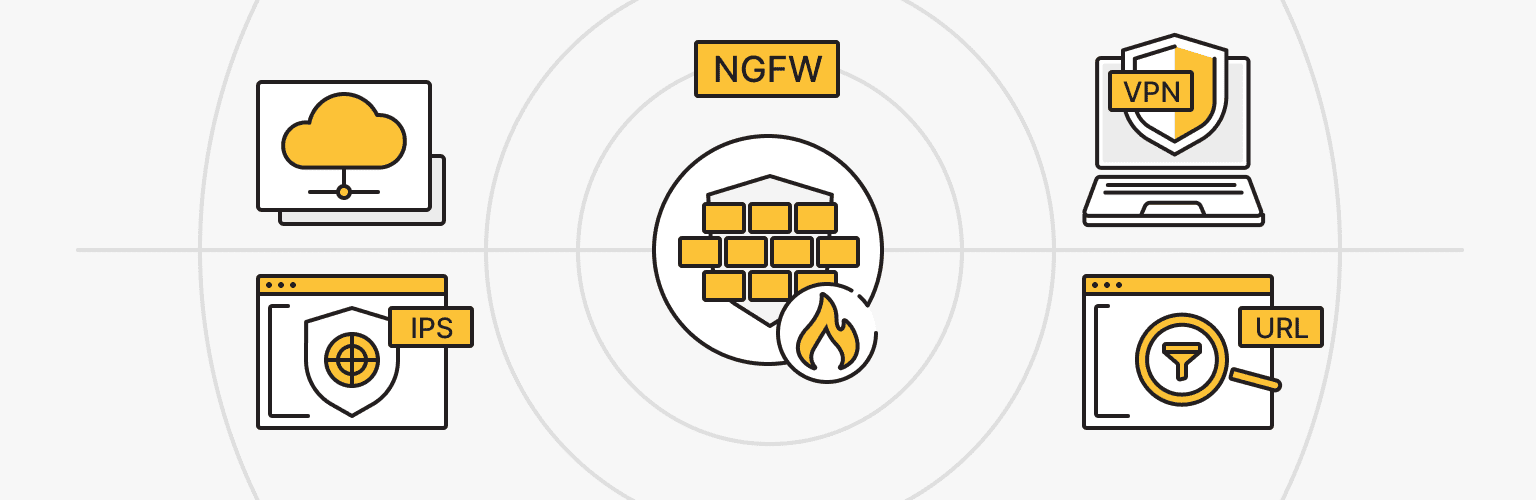

Огромное количество точек входа и различных типов пользователей современных сетей требуют более строгие меры контроля доступа и безопасности на хосте. Эта потребность в многоуровневом подходе привела к появлению межсетевых экранов следующего поколения (Next-Generation Firewall, NGFW).

Этот тип брандмауэра представляет собой комбинацию других типов с дополнительным ПО и устройствами безопасности, входящими в комплект. Преимущество NGFW заключается в том, что он сочетает в себе сильные стороны каждого типа брандмауэра, чтобы перекрыть слабые стороны каждого типа. NGFW представляет собой не один компонент, а набор технологий под одним названием.

NGFW объединяет три ключевых актива: традиционные возможности межсетевого экрана, осведомленность о приложениях и IPS. NGFW привносят дополнительный контекст в процесс принятия решений межсетевого экрана.

NGFW имеет возможности традиционных корпоративных межсетевых экранов, включая преобразование сетевых адресов, блокировку URL-адресов и VPN, и функции, традиционно не встречающиеся в продуктах первого поколения. NGFW также использует глубокую проверку пакетов (DPI) для проверки содержимого пакетов и предотвращения вредоносного ПО.

Заключение

В заключении хочется продолжить тему межсетевых экранов следующего поколения. Поскольку кибербезопасность продолжает развиваться, а атаки становятся все более изощренными, возможности и функционал этих брандмауэров также растут и совершенствуются с каждым днем, и именно межсетевые экраны следующего поколения будут оставаться важным компонентом решения безопасности любой организации.