Социальная инженерия представляет собой серьезную, но часто игнорируемую угрозу для бизнеса. В то время как большинство компаний концентрируют свои усилия по обеспечению безопасности на технических уязвимостях, человеческий фактор остается самым слабым звеном. Раз за разом происходят инциденты, которые показывают, что просто позвонить сотруднику или отправить искусно составленное электронное письмо - это все, что нужно хакерам, чтобы проникнуть даже в самые надежные сети.

В этой статье мы расскажем о социальной инженерии и о том, почему осознание этого критического риска крайне необходимо в вашей организации.

Что такое социальная инженерия?

Социальная инженерия - это методы манипуляции людьми для получения доступа к конфиденциальной информации. Основной целью социальной инженерии является обман человека для получения ценных данных или вынуждения его совершить действия, на которые этот человек обычно не пошел бы. Выгоду получает лишь манипулятор.

Почему социальная инженерия так распространена? Это форма психологического манипулирования, которая опирается на человеческую природу и желание нравиться, вызывать доверие или быть полезным.

История социальной инженерии

Термин "социальная инженерия" был впервые введен в 1960-х годах группой социологов, изучавших способы воздействия на людей с целью изменения их поведения. Однако сама концепция социальной инженерии существует гораздо дольше, ведь ее можно отнести к древним грекам и римлянам, которые использовали риторику и убеждение, чтобы влиять на поведение своих последователей и простых людей.

В начале XX века социальная инженерия стала использоваться правительствами и бизнесом для продвижения собственных целей. Это может быть как очень умелая правительственная пропаганда, так и маркетинговые ходы.

В 1950-х и 1960-х годах социальные инженеры нанимались компаниями для разработки маркетинговых кампаний, которые бы обращались к эмоциям и желаниям потребителей. Именно таким образом многие компании сумели завоевать доверие потребителей и даже изменить их мнение.

Уже в 1970-х годах социальная инженерия стала использоваться в преступных целях. Преступники использовали манипулятивные методы, чтобы обманом заставить людей отдать им деньги или личную информацию. Этот вид социальной инженерии известен сегодня как "фишинг".

В 1990-х годах социальная инженерия стала еще более распространенной с появлением Интернета. Поддельные веб-сайты и электронные письма, которые выглядели законными, усыпляли бдительность новоиспеченных пользователей глобальной сетью и заставляли поступиться мерами безопасности. Этот вид социальной инженерии известен как "спуфинг".

В наше время техники социальной инженерии стали более развитыми. Злоумышленники нередко выдают себя за техподдержку компаний, чтобы получить доступ к учетным записям или системам. Также распространен давно известный фишинг - метод мошенничества, когда пользователю отправляют поддельные электронные письма от банка или интернет-магазина для кражи данных.

В современном мире социальная инженерия стала одним из основных рисков для корпоративной и личной безопасности. Ее методы постоянно совершенствуются, поэтому необходима большая осведомленность о таких угрозах.

Как работает социальная инженерия?

Социальная инженерия работает, используя человеческую природу.

- Социальные инженеры могут запросто льстить людям, чтобы заставить их чувствовать себя хорошо и с большей вероятностью доверять им.

- Такие специалисты могут сделать что-то для человека, чтобы вызвать у него чувство долга. Это заставляет людей с большей вероятностью вернуть долг в виде иной услуги.

- Игра на страхах людей путем распространения ложной информации с целью вызвать паническую реакцию также применима при социальной инженерии.

- Социальные инженеры хорошо умеют создавать ощущение срочности, чтобы жертвы принимали решение, не обдумав его до конца. То же касается чувства дефицита: "приобрести это скорее, пока оно не исчезло".

- Утверждение, что кто-то, обладающий властью, попросил или одобрил запрос на доступ/информацию способно усыпить бдительность жертвы.

- Чтобы люди почувствовали необходимость подчиняться, социальные инженеры могут выдавать себя за авторитетных людей, включая правоохранительные органы, специалистов банка и др.

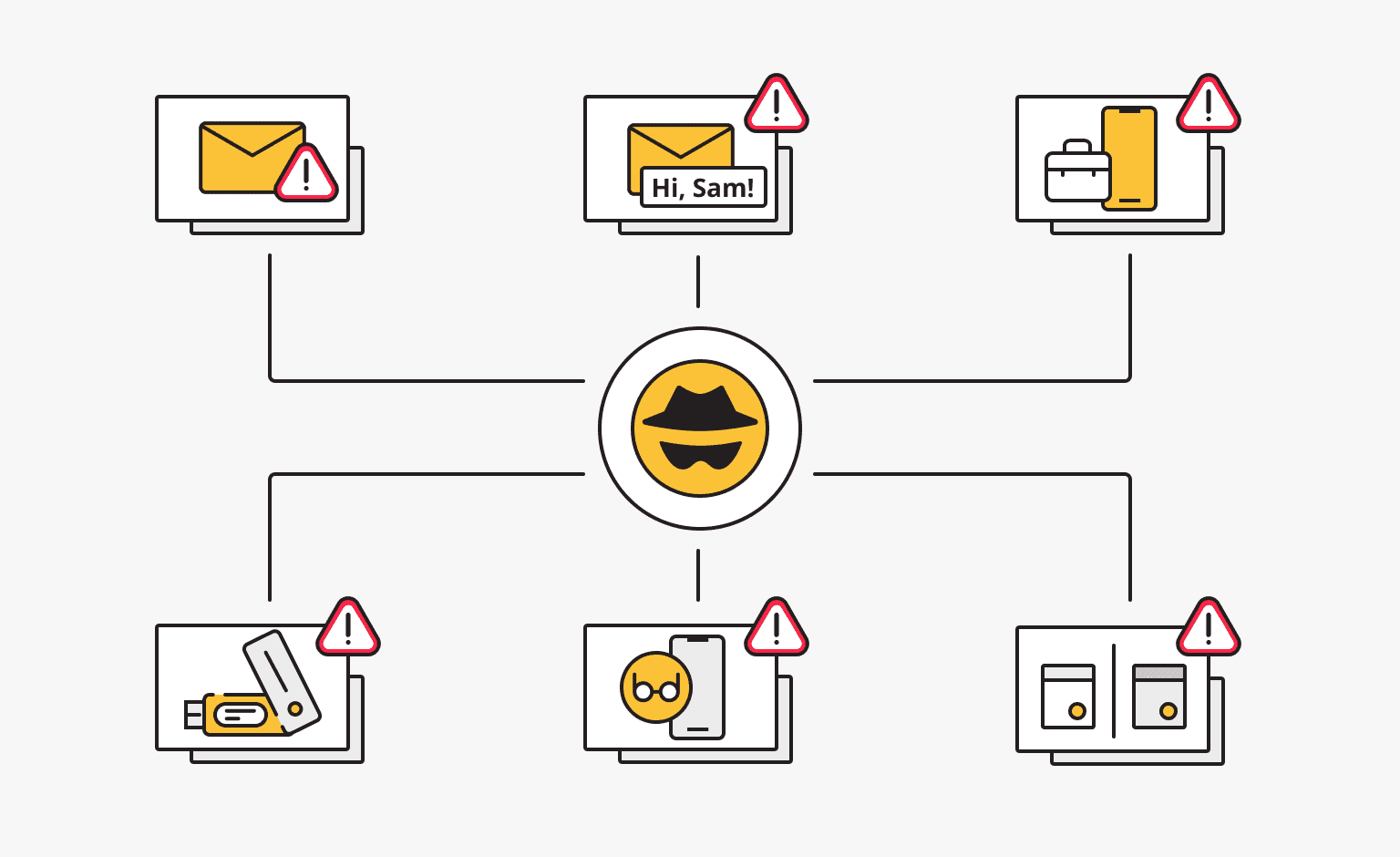

Основные методы социальной инженерии

Существует множество различных методов социальной инженерии, которые ограничиваются лишь изобретательностью тех, кто ее использует. Однако можно выделить основные:

- Фишинг (phishing) - это вид атаки, в ходе которой преступники рассылают поддельные электронные письма или текстовые сообщения, которые выглядят так, будто они исходят от официальных компаний или организаций. Такие письма или текстовые сообщения часто содержат ссылки на поддельные веб-сайты, которые выглядят как настоящие. Если вы нажмете на эти ссылки, вам может быть предложено ввести свои личные данные, такие как имя пользователя, пароль или номер банковской карты.

- Spear phishing - это тип фишинговой атаки, направленной на конкретного человека или организацию. Фишинговые письма или текстовые сообщения часто содержат имя и информацию о жертве. Это повышает вероятность того, что письма откроют и нажмут на ссылки внутри.

- При Вишинге (Vishing) преступники звонят людям по телефону и выдают себя за представителей какой-либо организации. Эти преступники могут попытаться заставить вас предоставить им свои личные данные, например номер банковской карты.

- Приманка представляет собой вид атаки, когда преступники оставляют в общественном месте что-то ценное, например USB-накопитель. Когда жертва вставляет его в свой компьютер, это может дать преступникам доступ к данным или сети жертвы.

- Подглядывание - кража информации путем подсматривания через чье-то плечо, когда человек вводит пароли, номера учетных записей и т.д.

- Предлог - это метод, при которой преступники создают фальшивый сценарий, чтобы заставить человека предоставить им информацию или сделать что-то, чего он обычно не делает. Данная атака напоминает вишинг или фишинг. Например, преступник может позвонить кому-то и притвориться сотрудником налоговой службы, сказав, что он должен деньги. Затем преступник может попытаться заставить человека сообщить ему номер своей банковской карты.

- Спуфинг (spoofing) можно определить как атаку путем маскировки человека или программы под другую путем фальсификации для захвата конфиденциальных данных. Сюда же можно отнести IP-спуфинг и подмену MAC-адреса.

Реальные примеры социальной инженерии

Статистика атак ежегодно показывает, сколько миллионов теряют граждане и организации из-за социальной инженерии. Например, атаки, связанные с компрометацией деловой электронной почты, в 2022 году обойдутся американским жертвам более чем в 2,7 миллиарда долларов.

Никто не защищен от атаки, однако при несоблюдении правил безопасности сотрудниками компаний атака может принести непоправимый ущерб намного большему количеству людей.

В 2014 году группа, известная как "Guardians of Peace" (GOP), атаковала компанию Sony Pictures Entertainment с помощью фишинговых писем, маскирующихся под официальные сообщения от надежных источников. GOP обманом заставила сотрудников Sony раскрыть свои учетные данные и перейти по вредоносным ссылкам, которые открывали доступ к системам компании.

Проникнув внутрь, хакеры оставались незамеченными как минимум два месяца, в течение которых они установили прослушивающий имплант, бэкдор, прокси-сервер, инструмент для уничтожения жесткого диска и инструмент для очистки, чтобы избавиться от следов атаки. Впоследствии они слили огромное количество конфиденциальных данных, включая невыпущенные фильмы ("Annie", "Fury" и "The Interview"), конфиденциальные деловые документы, записи сотрудников и частные разговоры по электронной почте.

Утечка электронных писем также была особенно губительна, поскольку в них раскрывались нефильтрованные разговоры между руководителями и другими деятелями индустрии, откровенные мнения о знаменитостях, актерах и деловых партнерах.

Кто стоит за GOP, остается неизвестным.

В случае с Sony Pictures Entertainment можно однозначно говорить о финансовом ущербе компании и некоторой потере репутации. Однако случай с Google Drive привел к возникновению жертв среди рядовых пользователей.

В 2020 году, используя баг в Google Drive, мошенники рассылали кажущиеся подлинными push-уведомления и электронные письма от Google, побуждая пользователей Gmail нажать на кнопку "Открыть в Docs". После этого пользователи попадали на подлинную страницу Google, где их просили дать разрешение легитимному на первый взгляд сервису под названием "Google Docs" на доступ к данным их почтового аккаунта.

После предоставления разрешения, мошенники получали доступ к учетной записи электронной почты, контактам и онлайн-документам жертвы. Затем вредоносная программа автоматически отправляла электронные письма всем, кто был в списке контактов жертвы, чтобы распространить себя дальше.

Получив сообщения от жертв, компания Google незамедлительно удалила документы, использовавшиеся в мошенничестве, и устранила недостаток в системе безопасности.

Крупные случаи атак социальной инженерии быстро распространяются в Интернете и заставляют другие компании задуматься о мерах безопасности. Однако не менее уязвимы и обычные люди.

- Google ежедневно блокирует около 100 миллионов фишинговых писем.

- Более 48% писем, отправленных в 2022 году, были спамом.

- В 2021 году во всем мире жертвами фишинговых атак стали 323 972 интернет-пользователя.

- В 2021 году в американское IC3 поступили сообщения от 24 299 жертв, которые понесли убытки на сумму более 956 миллионов долларов в результате мошенничества, связанного с доверительными и романтическими отношениями в Интернете.

- Миллениалы и пользователи интернета поколения Z чаще всего становятся жертвами фишинговых атак.

- В топ-5 наиболее часто имитируемых брендов в 1 квартале 2022 года вошли: LinkedIn (52%), DHL (14%), Google (7%), Microsoft (6%), FedEx (6%).

- 90% фишинговых атак, отправленных через приложения для обмена сообщениями, приходится на WhatsApp. Следующий по величине процент имеет Telegram - 5,04%.

Защита от социальной инженерии

Обучение сотрудников - важнейшая часть программы безопасности любой организации. Сотрудники должны быть осведомлены о том, как распознавать атаки социальной инженерии и как на них реагировать. Понимание важности защиты своей личной информации и конфиденциальных данных компании не менее критичный фактор защиты.

Обучение по вопросам безопасности должно проводиться регулярно, чтобы сотрудники были в курсе последних угроз. Помимо обучения, организациям также следует развивать культуру безопасности путем доведения до сведения сотрудников политики и процедур безопасности организации, поощрения сотрудников сообщать об инцидентах безопасности и наложения дисциплинарных взысканий на сотрудников, нарушающих политику безопасности.

Также необходимы технологические средства защиты, которые могут предотвратить атаки социальной инженерии на сеть и данные компании. Однако важно отметить: ни одна защита не является на 100% эффективной, что подтверждает необходимость использования комбинации защитных средств.

Технологические решения для защиты от социальной инженерии

Серверные технологии, такие как брандмауэры, системы обнаружения/предотвращения вторжений, помогают блокировать вредоносный трафик и обнаруживать подозрительную активность из неавторизованных источников.

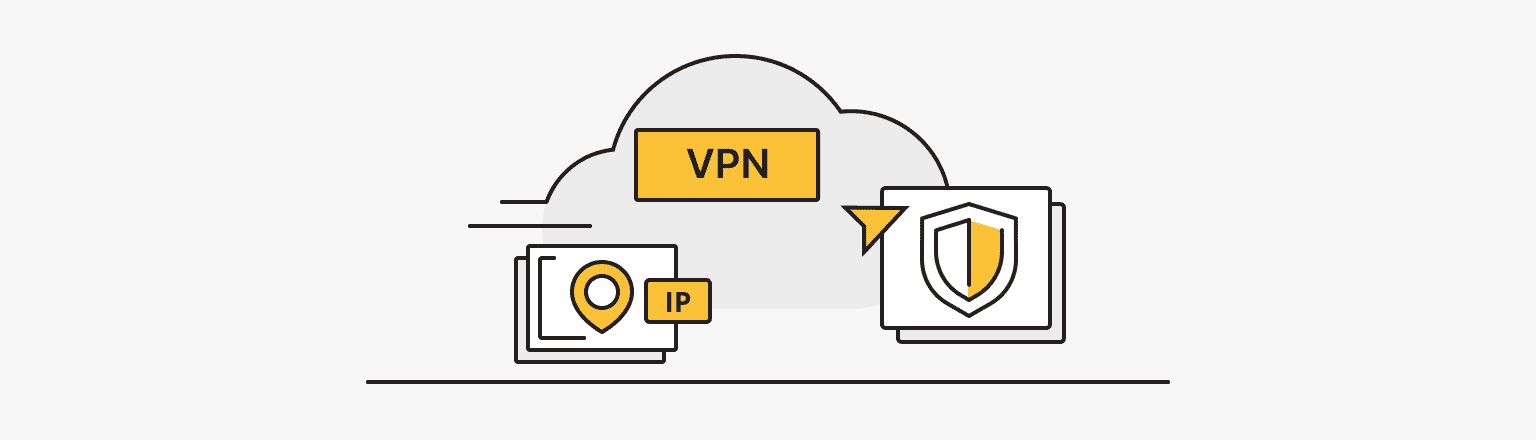

Виртуальные частные сети (VPN) создают зашифрованный туннель для всех видов использования Интернета, скрывая реальный IP-адрес и местоположение пользователя.

Как серверные технологии и VPN способны минимизировать риски:

- Брандмауэры блокируют несанкционированные порты/протоколы, предотвращая проникновение хакерских инструментов в сеть. Они также фильтруют входящий/исходящий трафик в соответствии с политиками организации.

- Системы IDS/IPS постоянно отслеживают трафик на предмет подозрительных паттернов, указывающих на социальную инженерию, например массовые электронные письма или попытки эксфильтрации данных. Они могут предупредить службы безопасности о потенциальных проблемах.

- VPN-шифрование шифрует все передаваемые интернет-данные, делая их нечитаемыми при перехвате субъектами угроз. Даже если конфиденциальная информация будет получена, она будет бесполезна без ключей дешифрования.

- Сокрытие фактического IP-адреса/местоположения с помощью VPN помогает защититься от таких рисков, как фишинг, атаки "человек посередине", прослушивание публичного WiFi, которое может раскрыть частные/организационные данные.

- Технологии на стороне сервера создают дополнительный барьер по сравнению с более уязвимыми клиентскими приложениями/устройствами.

Заключение

Защита от киберпреступности - это надежный пароль, следование передовым методам обеспечения безопасности электронной почты, шифрование трафика, осведомленность сотрудников и использование защитных технологий. Простое следование этим правилам во многих может решить, взломают вас или нет.

По мере того как изощренность злоумышленников росла, росли и технологии, используемые для борьбы с ними. Системы обнаружения вторжений и межсетевые экраны с поддержкой искусственного интеллекта занимают передовые позиции в защите от современных киберугроз. Они способны анализировать огромные объемы данных, обнаруживая аномалии, закономерности и нарушения в режиме реального времени.

Однако, какими бы грозными ни были эти технологии, они не могут в одиночку защитить нас от изобретательных преступников. Именно поэтому необходимо уделять первостепенное внимание образованности сотрудников компании и создавать надежный "человеческий" брандмауэр.