С увеличением сложности киберугроз компании вынуждены повышать уровень своей цифровой безопасности. Например, с помощью тестирования на проникновение. Этот необычный метод подразумевает реальные атаки для нахождения слабых мест до того, как это сделают хакеры.

В этой статье мы подробнее рассмотрим, как работает тестирование на проникновение, его различные виды и используемые инструменты. Также обсудим, его главные преимущества для большинства компаний.

Что такое тестирование на проникновение?

Тестирование на проникновение, или пентестинг, — это имитация кибератаки на компьютерную систему, сеть или веб-приложение с целью оценки их безопасности. Этот процесс позволяет выявить уязвимости, которые могут быть использованы злоумышленниками, и устранить их до того, как они будут использованы в реальной атаке.

Тестирование на проникновение состоит из нескольких этапов, включая планирование, сбор информации, моделирование угроз, эксплуатацию, постэксплуатацию и подготовку отчета. Дальше в этой статье мы подробно рассмотрим каждый этап пентестинга и объясним, из чего они состоят.

Профессионалы используют различные методологии для проверки на наличие уязвимостей, чтобы поддерживать структурированный подход в тестировании на проникновение. Таким образом, все потенциальные проблемы безопасности будут обнаружены и задокументированы.

Многие уверены, что тестирование на проникновение является важным компонентом обеспечения безопасности вашего бизнеса в интернете. Ведь этот подход не только помогает выявлять и исправлять уязвимости, но и способствует формированию культуры осведомленности о безопасности и поощряет проактивный подход к управлению рисками.

Основные этапы тестирования на проникновение

Тестирование на проникновение включает несколько этапов, каждый из которых важен для выявления слабых мест и уязвимостей системы. Давайте подробнее рассмотрим каждый из них.

Этап 1: планирование и подготовка

Тестирование на проникновение начинается с планирования и подготовки. Этот этап закладывает основу для всего процесса тестирования и обязательно включает в себя:

- Определение объема работ. Решите, какие системы, сети и приложения будут тестироваться, чтобы избежать случайных сбоев в критически важных сервисах.

- Ваши цели. Определите, чего вы хотите достичь с помощью тестирования: выявить конкретные уязвимости, проверить реакцию на атаки или убедиться в соблюдении стандартов безопасности.

- Сбор ресурсов. Подготовьте команду, инструменты и методологии, необходимые для проведения тестирования.

- Юридические аспекты. Убедитесь, что вы соблюдаете все юридические требования для проведения пентестинга.

Уже на этом этапе пентестинга у команды могут возникнуть специфические трудности. В первую очередь – это нехватка квалифицированных специалистов или инструментов. Также планирование становится сложнее, если у компании нет четкого представления о своих системах и приложениях. В крайнем случае это может привести к упущению критически важных объектов.

Этап 2: сбор информации

На этом этапе цель тестирования — собрать как можно больше информации о системе. Это нужно, в первую очередь, для выявления потенциальных уязвимостей. Основные действия команды тестирования на этом этапе включают:

- Пассивный сбор информации. Другими словами - сбор информации, но без прямого взаимодействия с целью. Это может быть поиск в открытых источниках, социальных сетях и других онлайн-ресурсах для получения данных о компании.

- Активный сбор информации. Прямое исследование целевой системы для сбора информации. Это может включать такие техники, как сканирование сети, сканирование портов и другие методы, чтобы выявить потенциальные точки входа.

- Картирование атакующей поверхности. Документирование архитектуры целевой системы, ее компонентов, служб и потенциальных уязвимостей. Это необходимо тестировщикам, чтобы понять, на чем следует сосредоточить усилия в фазе эксплуатации.

Из распространенных проблем этого этапа можно выделить ситуацию, когда системы безопасности будут мешать мешать проведению сканирования и другим методам исследования.

Еще одна потенциальная проблема – это недостаточная координация между членами команды. Впрочем, это может произойти на любом этапе пентестинга и закончится дублированием задач или упущению важных аспектов. В итоге это скажется на качестве собранной информации и повлияет на последующие этапы.

Идеальное решение для масштабных проектов. Безупречная защита, высокая производительность и гибкая настройка.

Этап 3: моделирование угроз

На этом этапе тестировщики анализируют собранную информацию для выявления потенциальных угроз и уязвимостей.

Они начинают с определения критически важных активов, например, конфиденциальные данные и важные приложения. Затем команда оценивает слабые места системы, которые могут быть использованы злоумышленниками, часто обращаясь к базам данных уязвимостей. Наконец, тестировщики приоритизируют риски, оценивая, какие уязвимости представляют наибольшую угрозу для организации.

Будьте внимательны в момент определения важных активов, особенно в сложных или распределенных системах. В этом случае ценность различных компонентов не всегда очевидна.

На этом этапе также особенно важно наличие квалифицированного персонала. Оценка слабых мест системы требует глубоких знаний и опыта, чтобы правильно интерпретировать собранную информацию и найти потенциальные точки атаки.

Этап 4: эксплуатация

На этапе эксплуатации тестировщики на проникновение пытаются использовать выявленные уязвимости для получения несанкционированного доступа или контроля над целевой системой. Обычно в этот этап входит:

- Выполнение атак. Это может быть использование известных эксплойтов, методов социальной инженерии или пользовательских скриптов для получения доступа.

- Получение доступа. После успешной эксплуатации уязвимости тестировщики стремятся получить доступ к системе или данным, например учетным данным пользователя или другой конфиденциальной информации.

- Документирование результатов. На протяжении всего этапа эксплуатации тестировщики документируют свои действия, используемые методы и результаты. Эта информация будет использована позже для составления отчета.

На этом этапе потенциальные сложности связаны с выполнением атак - защитные меры системы могут блокировать действия тестировщиков. Кроме того, документирование результатов требует точности - это пригодится позже на этапе отчетности.

Этап 5: постэксплуатация

Этап постэксплуатации сосредоточен на оценке последствий взлома и сборе дополнительной информации. Этот этап включает в себя:

- Оценка воздействия. Определение, насколько широкий доступ был получен и какой ущерб может быть нанесен организации.

- Поддержание доступа. Тестировщики могут попытаться установить долгосрочное присутствие в системе, чтобы показать, как злоумышленники могут поддерживать доступ со временем.

- Извлечение данных. Проверка возможности извлечения конфиденциальных данных из целевой системы для иллюстрации потенциальных рисков.

На этапе постэксплуатации могут возникнуть сложности с оценкой воздействия, если доступ к системе был ограничен, и с поддержанием доступа, если системы безопасности быстро обнаруживают присутствие тестировщиков. Извлечение данных также может быть затруднено различными уровнями защиты и шифрования.

Этап 6: подготовка отчета

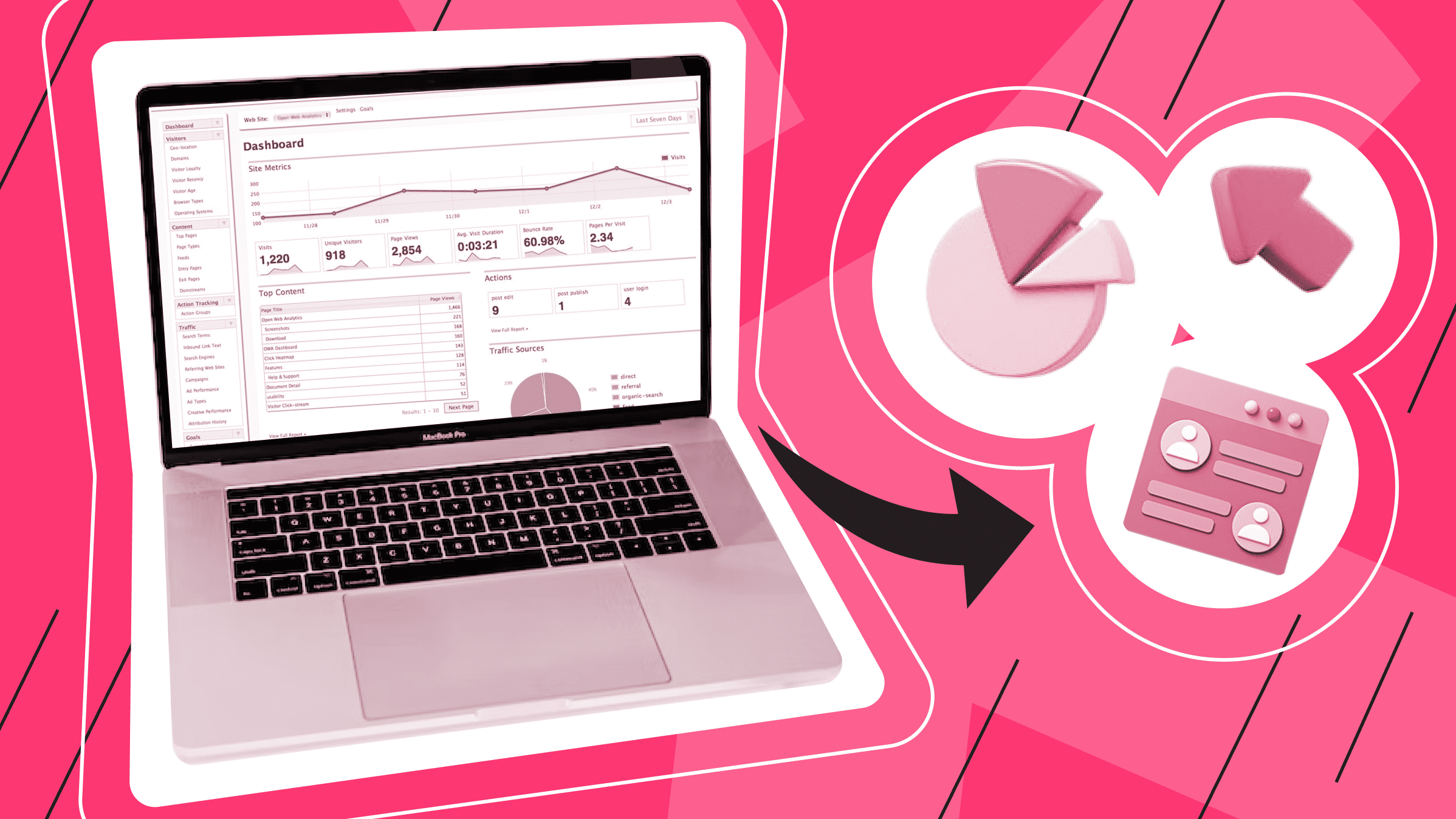

Последний шаг в тестировании на проникновение - это составление отчета, в котором тестировщики записывают свои выводы в документ с практическими рекомендациями.

Этот отчет включает в себя краткое резюме для руководства, которое дает общий обзор для нетехнических специалистов. Далее следуют подробные результаты, в которых описывается каждая обнаруженная уязвимость, методы, использованные для ее эксплуатации, и их потенциальное влияние на компанию, которая проводила тестирование.

Кроме того, отчет всегда содержит практические рекомендации с конкретными действиями по устранению выявленных уязвимостей и повышению общего уровня безопасности.

На этапе подготовки отчета у неопытной команды могут возникнуть сложности с составлением отчета, если тестировщики не могут четко донести технические детали до нетехнических специалистов. Также требует особого внимание подробное документирование результатов, так как неясные формулировки или даже пробелы в исследоании только усложнят решение проблемы безопасности.

Какие есть виды тестирования на проникновение?

Тестирование на проникновение можно классифицировать по различным критериям, таким как глубина информации, предоставляемой команде тестировщиков, видимость теста и объем оценки. Выбор правильной методологии тестирования на проникновение необходим для того, чтобы адаптировать его под конкретные цели организации. Давайте рассмотрим наиболее распространенные из них.

White box тестирование

White box тестирование или белое тестирование, предполагает, что команда тестировщиков получает подробную информацию о целевой системе, например знает ее архитектуру, исходный код и известные уязвимости. Это позволяет тестировщикам сосредоточиться на конкретных проблемных областях и провести более глубокую оценку. Такой подход часто используется в ситуациях, когда организация уже имеет плотное сотрудничество с командой тестирования и хочет убедиться, что все потенциальные уязвимости будут выявлены и устранены.

Black box тестирование

Black box тестирование проводится без предварительного знания о целевой системе. То есть команда тестировщиков получает минимальную информацию — обычно только название компании и то, что они собираются взламывать.

Этот подход имитирует реальную ситуацию, когда злоумышленник не знает много о цели и должен использовать доступные ему методы для поиска и использования уязвимостей. Black box тестирование помогает организациям понять, к каким угрозам они уязвимы снаружи, и оценить, насколько хорошо их меры безопасности справляются с атаками.

Скрытый пентест

Скрытый пентест направлен на то, чтобы проверить, насколько хорошо организация может обнаруживать и реагировать на реальные атаки. В этом случае команда тестировщиков пытается получить доступ к целевой системе, не уведомляя при этом службу безопасности компании. Это делается, чтобы оценить, как эффективно работают механизмы мониторинга безопасности и реагирования на инциденты.

Скрытое тестирование может помочь выявить недостатки в механизмах обнаружения и реагирования, и позволит организациям улучшить свою способность своевременно выявлять и устранять угрозы.

Внешнее тестирование

Внешнее тестирование сосредоточено на оценке безопасности систем и приложений компании, доступных в интернете, таких как веб-серверы, почтовые серверы и VPN-шлюзы.

Этот тип тестирования помогает выявить уязвимости, которые могут быть использованы внешними злоумышленниками, и оценить эффективность периметральной защиты организации. Внешнее тестирование часто проводится в рамках более широкого обзора уровня безопасности или в ответ на конкретные опасения по поводу уязвимости компании к интернет-угрозам.

Перечисленные выше виды пентестинга - это лишь некоторые из множества видов тестирования, которые могут быть проведены для оценки безопасности компании. Выбор типа теста зависит от конкретных целей, ресурсов и вероятности возникновения рисков.

Популярные инструменты, используемые в тестировании на проникновение

Тестирование на проникновение подразумевает использования различные инструменты для поиска уязвимостей в системах, сетях и приложениях. Для новичков в этой области обучение эффективному тестированию на проникновение может начаться с изучения этих инструментов:

- Metasploit. Фреймворк для разработки, тестирования и выполнения эксплойтов против целевых систем. Позволяющий проводить автоматизированную оценку уязвимостей.

- Nmap. Один из лучших инструментов тестирования на проникновение для обнаружения сетей и аудита безопасности. Помогает определять активные хосты, открытые порты и не только.

- Burp Suite. Широко используемый инструмент тестирования безопасности веб-приложений, включающий функции перехвата и изменения HTTP-запросов, сканирования на наличие уязвимостей и проведения автоматизированных атак.

- Wireshark. Анализатор сетевых протоколов, который захватывает и проверяет пакеты данных, помогая тестировщикам анализировать сетевой трафик и выявлять потенциальные угрозы.

- Aircrack-ng. Набор инструментов, предназначенных для оценки безопасности беспроводных сетей. Используется, чтобы захватывать трафик, взламывать ключи шифрования и проводить различные атаки.

- OWASP ZAP. Открытый сканер безопасности веб-приложений, который автоматизирует обнаружение уязвимостей и предоставляет инструменты ручного тестирования. Подходит для специалистов любого уровня.

- SQLMap. Специализированный инструмент пентеста для обнаружения и эксплуатации уязвимостей SQL-инъекций в веб-приложениях. Помогает автоматизировать процесс тестирования.

- Nessus. Широко используемый сканер уязвимостей, который определяет потенциальные проблемы безопасности в различных системах и генерирует подробные отчеты для устранения.

Каждый инструмент будет важен на разных этапах жизненного цикла тестирования на проникновение и позволяет специалистам по безопасности проводить всестороннее исследование, выявлять уязвимости и давать практические рекомендации.

VPS для тестирования на проникновение

Все больше людей обращаются к виртуальным частным серверам (VPS) для тестирования на проникновение в связи с их гибкостью, масштабируемостью и изолированностью. Также эти сервера не влияют на другие системы, поскольку предоставляют отдельное пространство для тестов безопасности.

Одна из главных причин использования VPS заключается в гибкости настроек. Тестировщики на проникновение могут устанавливать и настраивать необходимые инструменты и операционные системы для создания реалистичной тестовой среды. Кроме того, VPS позволяет удаленно получать к нему доступ, поэтому эксперты по безопасности могут проводить пентесты из любой точки.

Масштабируемость - еще одно значительное преимущество. По мере изменения требований к тестированию ресурсы VPS можно легко корректировать, чтобы обеспечить оптимальную производительность. Поддержание эффективности на протяжении всей процедуры тестирования требует этой адаптивности.

Наконец, использование VPS часто более экономически эффективно, чем содержание выделенных физических серверов, что привлекает небольшие организации и индивидуальных тестировщиков. Судя по всему, по мере роста рынка тестирования на проникновение будет возрастать потребность в масштабируемых и гибких решениях, таких как VPS.

Виртуальные приватные серверы - эффективная работа по приятной цене. Быстрые NVMe диски, более 30 стран, масштабирование в любой момент.

Преимущества тестирования на проникновение

Прежде чем завершить эту статью, давайте быстро взглянем на причины, по которым так много компаний обращаются к пентестингу для защиты своих данных

- Проактивное выявление уязвимостей. Пентесты помогают организациям находить и устранять проблемы в своих системах и приложениях, прежде чем кто-то сможет использовать их во вред компании.

- Повышение осведомленности о безопасности. Тестирование на проникновение показывает, как эксплуатировать уязвимости. Это повышает осведомленность о безопасности и ведет к улучшению практик безопасности.

- Соответствие нормативным требованиям. Многие отрасли обязаны регулярно проводить проверки безопасности. Таким образом, пентестинг помогает организациям избежать штрафов и юридических сложностей.

- Качественное реагирование на инциденты. Тестирование на проникновение оценивает и улучшает возможности реагирования на инциденты путем моделирования атак. Это позволяет организациям выявлять пробелы в своих сценариях реагирования.

- Приоритизация усилий по устранению уязвимостей. Подробные отчеты о тестировании на проникновение показывают, где находятся уязвимости и насколько они серьезны, поэтому организации могут приоритизировать их устранение на основе уровней риска.

- Повышение доверия клиентов. Регулярные пентесты показывают, что вы серьезно относитесь к безопасности, что укрепляет доверие клиентов и уверенность в способности вашей организации защищать конфиденциальные данные.

Заключение

Подводя итог, можно сказать, что тестирование на проникновение становится важной частью хорошего плана по кибербезопасности.

Оно не только помогает выявлять уязвимости в системах, но и способствует повышению осведомленности о безопасности, соблюдению нормативных требований и улучшению реагирования на инциденты. Кроме того, регулярное тестирование на проникновение укрепляет доверие клиентов к организации.

Инвестирование в этот вид тестирование становится обязательным шагом для компаний, стремящихся повысить свою защиту от киберугроз и обеспечить сохранность своих данных.

VPS

Выбирайте конфигурацию и пользуйтесь всеми преимуществами виртуального приватного сервера.

От $5.00/месяц

![PHP для веб-разработки: возможности, преимущества и советы [руководство]](https://blog.ishosting.com/hubfs/blog/php-web-development/php-web-development.png)