Традиционная безопасность ИТ-сетей основана на концепции "castle-and-moat". В рамках этой концепции сложно получить доступ извне сети, а все, кто находится внутри сети, по умолчанию пользуются доверием. Проблема такого подхода заключается в том, что если злоумышленник получает доступ к сети, то он может беспрепятственно распоряжаться всеми данными системы.

В случае повышения безопасности возникает необходимость оспаривать доверие даже к тем, кто находится внутри сети. Такой подход соответствует концепции Zero Trust.

Что такое Zero Trust?

Впервые модель нулевого доверия была представлена в исследованиях Forrester и Samsung в 2010-2012 годах. Она была направлена на устранение неявного доверия из системы безопасности сетевого периметра. Рост облачных вычислений, мобильных устройств и гибкого графика работы еще больше ослабил традиционные сетевые периметры, что вызвало повышенный интерес к подходам с нулевым доверием.

Банки и финтех-компании стали пионерами в применении Zero Trust, поскольку они предъявляли строгие требования к безопасности финансовых операций на любых устройствах. В 2021 году президент Байден издал указ, согласно которому нулевое доверие стало основой кибербезопасности на федеральном уровне. Это способствовало более широкому внедрению концепции.

Модель нулевого доверия (Zero Trust) исключает традиционную систему безопасности и требует проверки каждого пользователя, устройства, приложения и транзакции. Zero Trust исключает присущее сети доверие и заставляет постоянно проходить аутентификацию и авторизацию при доступе к системам. Технология, позволяющая реализовать модель безопасности Zero Trust, называется Zero Trust Network Access (ZTNA).

Ключевые принципы нулевого доверия включают в себя:

- Отсутствие неявного доверия.

- Принцип наименьших привилегий.

- Микросегментация.

- Предположение о нарушении.

- Непрерывная проверка.

Как работает ZTNA?

ZTNA - это программно-определяемый подход, обеспечивающий защиту доступа к приложениям на основе принципов нулевого доверия. Данный подход отказывается от ориентированной на сеть безопасности и вместо этого рассматривает каждую попытку доступа индивидуально. ZTNA обеспечивает безопасный доступ к приложениям без необходимости открывать сеть. Доступ предоставляется с помощью политик, определенных специально для каждого случая использования

ZTNA требует аутентификации, например многофакторной. Временные маркеры доступа выдаются на основе каждой сессии для каждого взаимодействия пользователя с приложением, вместо долговременных учетных данных. Повторная аутентификация запускается при изменении уровня риска. Детализированные политики обеспечивают принцип наименьших привилегий, разрешая только необходимые и одобренные разрешения, а микросегментация изолирует сеансы приложений в рамках автономных зон доступа

Одно из главных преимуществ ZTNA - возможность динамической настройки доступа на основе информации в режиме реального времени. Она постоянно отслеживает такие факторы, как геолокация пользователя, уровень безопасности устройства, аномалии в шаблонах использования и другие контекстные данные, чтобы определить текущий уровень риска. Затем правила доступа могут автоматически ужесточать или ослаблять разрешения по мере необходимости. Эти возможности ZTNA поддерживают основные принципы нулевого доверия.

Основные принципы Zero Trust и их преимущества

Никогда не доверяйте, всегда проверяйте

Принцип "никогда не доверяй, всегда проверяй" - один из основных постулатов модели безопасности с нулевым доверием. Он включает в себя:

- Исключение неявного доверия из границ сетевого периметра. Вместо того чтобы доверять пользователям и устройствам, находящимся в сети, каждое их действие должно быть проверено.

- Требование аутентификации для всех попыток доступа, даже на внутренних уровнях сети. Это включает проверку личности пользователя/устройства, подтверждение запроса на ресурс и авторизацию конкретного доступа.

- Использование динамических методов аутентификации, таких как многофакторная аутентификация, которая учитывает атрибуты местоположения пользователя, статуса безопасности устройства, используемого приложения и т. д. для определения риска.

- Использование современных протоколов аутентификации, например OAuth, для безопасного предоставления маркеров доступа по утвержденным запросам, а не для поддержания длительных сеансов. Это позволяет продолжать проверку в течение всего сеанса.

- Сегментирование сетей и ограничение бокового перемещения между сегментами, чтобы даже авторизованные попытки межресурсного доступа все равно проверялись.

- Установление базового уровня проверки, который повышается для транзакций с повышенным риском в режиме реального времени.

Доступ с наименьшими привилегиями

Еще один принцип безопасности Zero Trust - доступ с наименьшими привилегиями. Это означает предоставление пользователям только того доступа, который им необходим для выполнения работы. Это минимизирует доступ каждого пользователя к уязвимым частям сети.

Использование ролей, микроразрешений и детализированного контроля вместо широких привилегий пользователей/групп, где это возможно, для оптимизации минимального доступа присуще именно Zero Trust.

Применение принципов разделения обязанностей, чтобы ни один человек не имел прав на выполнение нескольких критически важных функций позволяет более эффективно контролировать их.

Также возможна реализация повышения прав "точно в срок", чтобы временно повышать привилегии только при необходимости, а не сохранять их постоянно.

Предполагайте нарушение и ограничивайте радиус поражения

Микросегментация и детальный контроль доступа не позволяют угрозам легко распространяться по сети, если скомпрометирована одна точка. Благодаря разделению среды на множество небольших изолированных сегментов и строгому контролю между каждым из них даже авторизованные внутренние перемещения требуют повторной проверки. Если злоумышленник все же проникнет в один сегмент, архитектура нулевого доверия направлена на локальное устранение угрозы, а не на свободное перемещение по всей сети.

При микросегментации брандмауэры, управляемые политиками безопасности, или технологии сетевой виртуализации создают жестко управляемые зоны сегментации, разделенные по таким факторам, как отдел, приложение, тип пользователя, атрибуты устройства и т. д.

Постоянная проверка и мониторинг

Принцип непрерывной проверки и мониторинга нацелен на поддержание динамических, адаптируемых с течением времени проверок безопасности, а не статических, одноразовых аутентификаций. При обычном подходе привилегии доступа пользователя остаются неизменными после его первого входа в систему. Однако при Zero Trust доверие не продлевается после проверки.

Такой уровень постоянной проверки образует замкнутый цикл обратной связи, в котором системы аутентификации, авторизации и мониторинга тесно интегрированы. Вместе они работают над проактивным обнаружением и блокированием угроз на стадии их реализации, а не полагаются на периодическое сканирование уязвимостей или проверку доступа "постфактум".

Реализация архитектуры нулевого доверия

Решения Zero Trust необходимы организациям, поскольку безопасность стала более сложной и комплексной. Так как все большее число сотрудников работает удаленно, уже недостаточно просто защитить периметр сети традиционными способами.

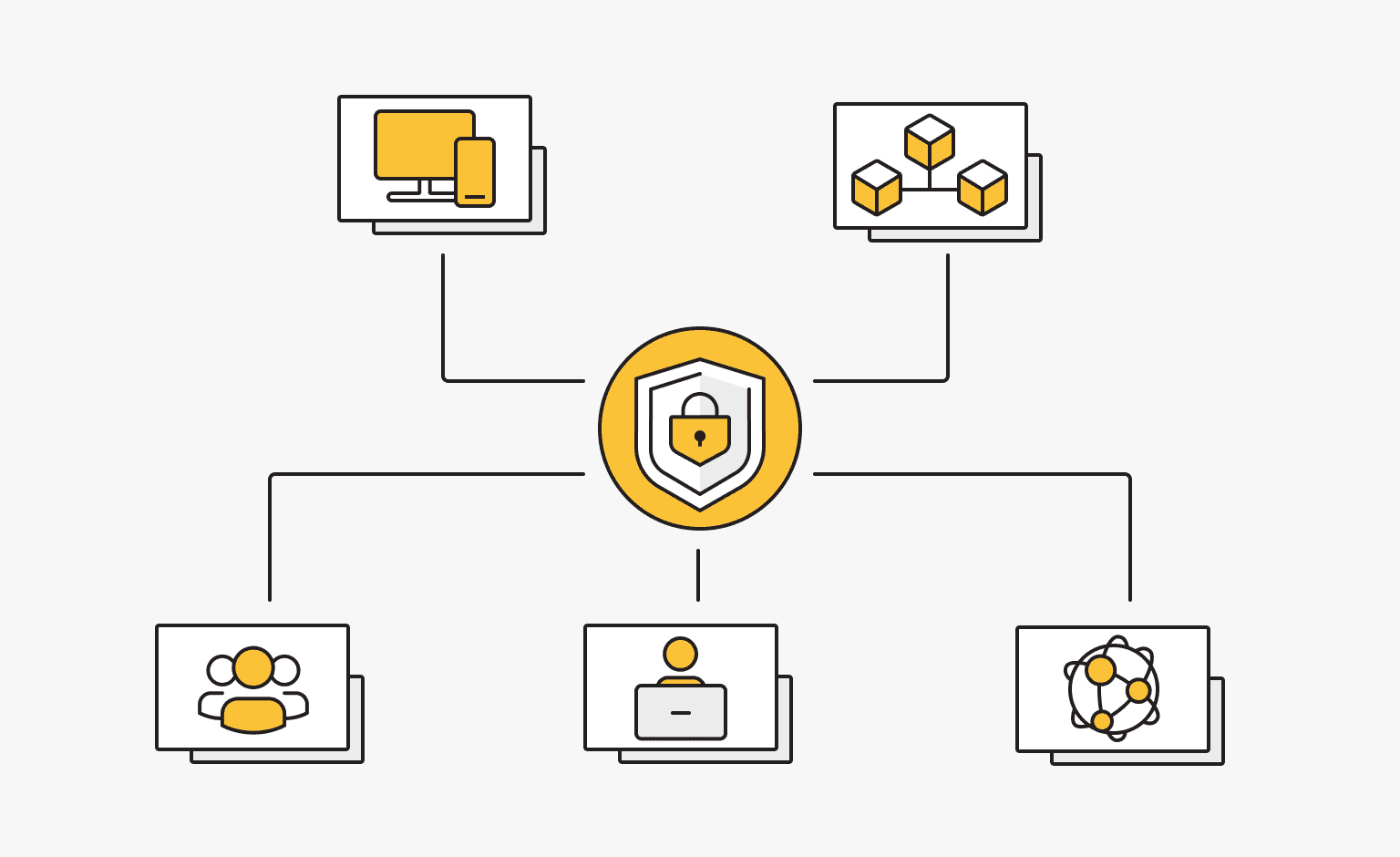

Для успешного внедрения архитектуры нулевого доверия организациям необходимо объединить информацию из каждого домена безопасности. Команды специалистов по всей компании должны обеспечить безопасность всех соединений в бизнесе - от данных, пользователей и устройств до приложений, рабочих нагрузок и сетей.

Такая архитектура требует хорошо спланированной стратегии и дорожной карты по внедрению и интеграции средств безопасности для достижения конкретных результатов, ориентированных на бизнес. Чтобы модель нулевого доверия заработала, необходимо:

- Принять обязательство в масштабах всей организации.

- Составить каталог всех ИТ-активов и данных и назначить права доступа в соответствии с ролями.

- Заблокировать некоторые распространенные уязвимости.

- Классифицировать данные для применения подхода, ориентированного на данные.

- Сегментировать сети для предотвращения латерального перемещения, виновного в утечке данных.

- Изолировать и защитить рабочие нагрузки при перемещении виртуальных машин и облачных серверов.

Виртуальные частные серверы (VPS) можно использовать для сегментации данных и рабочих нагрузок при реализации модели безопасности с нулевым доверием. Это поможет повысить безопасность за счет уменьшения поверхности атаки, а создав несколько VPS-серверов, каждый из которых назначен на отдельный сегмент, вы сможете снизить риск того, что злоумышленник сможет свободно перемещаться по сети.

Шифрование данных - еще одна важная мера безопасности, которая может быть использована для защиты данных в среде с нулевым доверием. VPS-серверы могут быть использованы для шифрования данных с помощью различных технологий шифрования, включая AES-256 и RSA-2048.

Выделенные серверы можно использовать для защиты дорогостоящих активов при реализации модели безопасности с нулевым доверием. Это поможет повысить уровень безопасности за счет создания более надежной среды для этих активов и затруднения доступа к ним злоумышленников.

Мониторинг конечных точек - еще одна важная мера безопасности, которая может быть использована для защиты дорогостоящих активов. Мониторинг конечных точек включает в себя наблюдение за активностью конечных точек, таких как компьютеры, ноутбуки и мобильные устройства. Выделенные серверы можно использовать для мониторинга трафика в сети и выявления любой подозрительной активности, а также для сбора журналов с сетевых устройств и приложений (унифицированная регистрация и SIEM).

Проблемы с Zero Trust

Реализация Zero Trust может быть сложнее, чем развертывание традиционных сетей, и требуют дополнительной инфраструктуры безопасности, что увеличивает первоначальные затраты. Поскольку децентрализация аутентификации требует администрирования большего количества устройств и подключений, необходимы дополнительные ИТ-ресурсы для постоянного управления.

Конфигурации нулевого доверия требуют мониторинга и корректировки с течением времени по мере изменения потребностей организации. Эти непрерывные усилия увеличивают нагрузку на администратора.

Потенциальное влияние на работу пользователей оказывают частые повторные проверки аутентификации и микросегментация, которая может замедлить доступ пользователей.

Поэтому, несмотря на усиление безопасности, нулевое доверие также создает административные сложности и затраты, которые организации должны учитывать, особенно при первоначальном внедрении и долгосрочном управлении архитектурой.

Стоит ли внедрять Zero Trust?

Модель нулевого доверия - это система безопасности, предполагающая, что все пользователи, устройства и сети не имеют абсолютного доверия и что доступ к ресурсам должен предоставляться только после проверки личности пользователя и легитимности запроса. В основе этой модели лежит принцип "никогда не доверяй, всегда проверяй", и она требует от организаций применения ряда мер безопасности для защиты своих данных и систем.

В целом концепция Zero Trust способна вывести уровень безопасности организации на совершенно новый уровень. Однако данная модель требует как обширных затрат и усилий в начале внедрения, так и в процессе последующей работы. Помимо технической реализации необходимо обеспечить осведомленность сотрудников, которым предстоит работать по новым политикам безопасности.

VPS

Выбирайте конфигурацию и пользуйтесь всеми преимуществами виртуального приватного сервера.

От $5.00/месяцВыделенный Сервер

Бесперебойная работа, высокая производительность и удобная настройка - все для вас.

От $70.00/месяц