Фишинг, DDoS-атаки, вирусы и многое другое стало уже обыденностью в новостях и для тех, кто борется за кибербезопасность. Однако чем дальше заходят технологии, тем больше опасностей появляется не только для владельцев онлайн проектов, но и для обычных пользователей. Сегодня можно быть жертвой криптоджекинга и даже не подозревать об этом.

“Бум” криптоджекинга пришелся на 2018 год, когда CoinHive создал компьютерный код программы для кражи мощности устройств ни о чем не подозревающих пользователей.

Что такое криптоджекинг: типы и определения

Криптоджекинг (cryptojacking) - это вид кибер-атаки, при которой хакер использует вычислительную мощность компьютера жертвы для добычи криптовалюты без ее ведома или согласия. Это происходит путем заражения устройства жертвы вредоносным ПО, которое в дальнейшем использует его для решения сложных математических задач и получения криптовалютной прибыли для злоумышленника.

Существует два основных типа криптоджекинга:

- Браузерный криптоджекинг - это использование вредоносного кода JavaScript, который внедряется на веб-сайт. Когда пользователь посещает сайт, код автоматически запускается в ее браузере и начинает добывать криптовалюту.

- Программный криптоджекинг подразумевает установку вредоносного программного обеспечения на компьютер или любое другое устройство. Такая программа может быть замаскирована под обычное приложение или поставляться в комплекте с другими программами. После установки программа криптоджекинга работает в фоновом режиме и использует ресурсы устройства жертвы для майнинга.

Помимо этих двух основных типов, существуют и другие разновидности криптоджекинга. Например, некоторые злоумышленники могут использовать методы социальной инженерии, чтобы обманом заставить жертву загрузить и установить их ПО, или же они могут использовать фишинговые электронные письма для распространения ссылки для скачивания программы.

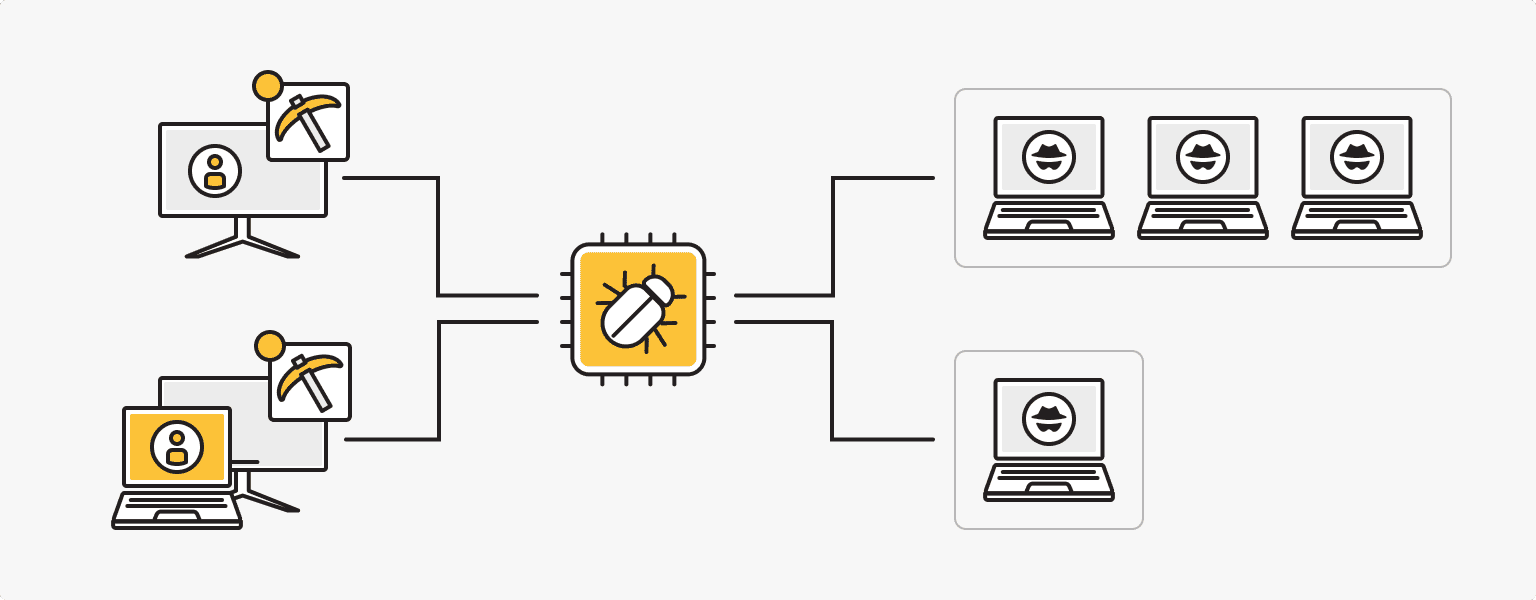

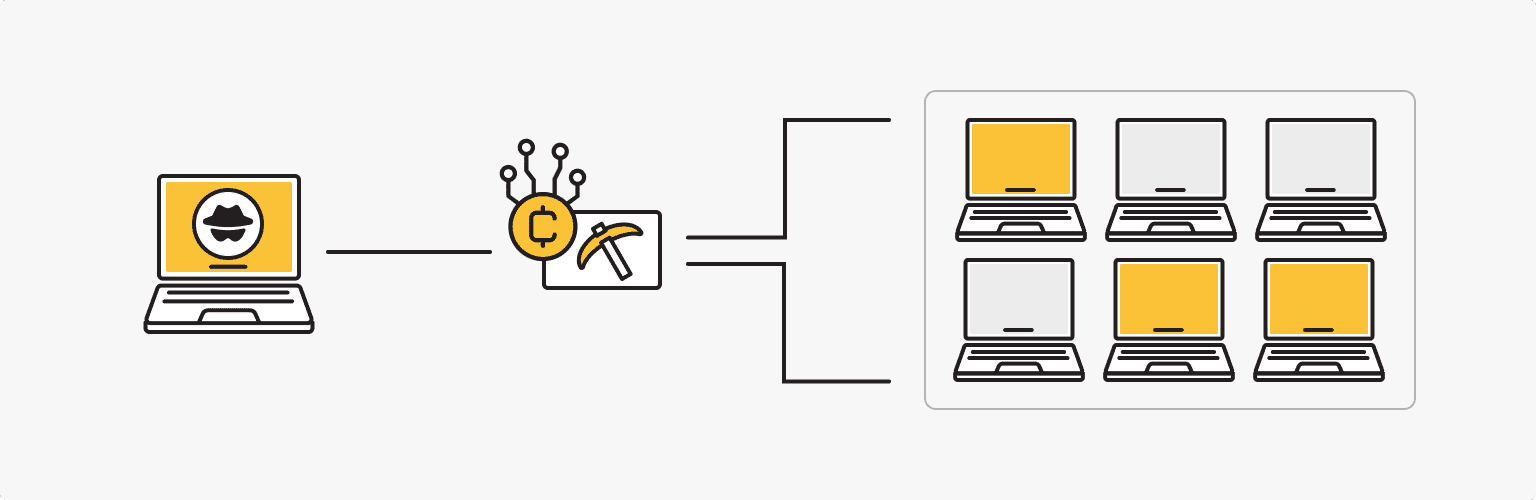

В целом, криптоджекинг сводится к следующей схеме:

- Жертва заходит на сайт, зараженный определенным кодом, или переходит по подозрительной ссылке для скачивания программы или приложения;

- Скрипт для майнинга автоматически запускается в фоновом режиме на устройстве, контролирует его мощности и используется для заработка криптовалюты;

- Хакер мониторит работу кода/программы и собственную прибыль от использования чужого устройства.

Криптоджекеры: кто они и в чем выгода использовать чужие устройства

Криптоджекерами могут быть как отдельные лица, так и организованные группы, и они могут использовать различные тактики для заражения компьютеров и добычи криптовалюты.

Для своей деятельности криптоджекеры обычно используют ботнеты, которые представляют собой сети взломанных компьютеров, находящихся под контролем злоумышленника. Ботнет может использоваться для распространения вредоносного ПО и координации операций по майнингу, что позволяет злоумышленникам максимизировать свою прибыль.

Объяснить такой способ майнинга очень легко. Согласно Кембриджскому индексу потребления электроэнергии Биткоина, одной из крупнейших криптовалют, в апреле 2022 года годовое энергопотребление Биткоином составило примерно 158 Тераватт-час.

Чтобы представить это в сравнении, ниже приведены оценки годового потребления электроэнергии некоторыми из крупнейших городов мира:

- Токио: 54 Тераватт-час

- Нью-Йорк: 56 Тераватт-час

- Лондон: 42 Тераватт-час

- Пекин: 55 Тераватт-час

- Лос-Анджелес: 20 Тераватт-час

- Париж: 11 Тераватт-час

- Москва: 26 Тераватт-час

Оценив годовое потребление электроэнергии Bitcoin, можно сказать, что ежедневно данная криптовалюта “съедает” 432 ГВт-ч (Гигаватт-час).

Все представленные цифры приблизительны из-за разницы с фактическими значениями в будущем и в текущий момент. Энергопотребление при майнинге биткоина зависит от нескольких факторов, таких как цена на электроэнергию, эффективность оборудования для майнинга и сложность процесса майнинга.

Майнинг криптовалюты затратное дело не только с точки зрения потребления энергии, но и из-за затрат на оборудование. Поэтому майнерам гораздо выгоднее заразить ваше устройство вредоносным кодом и бесплатно пользоваться его мощностями.

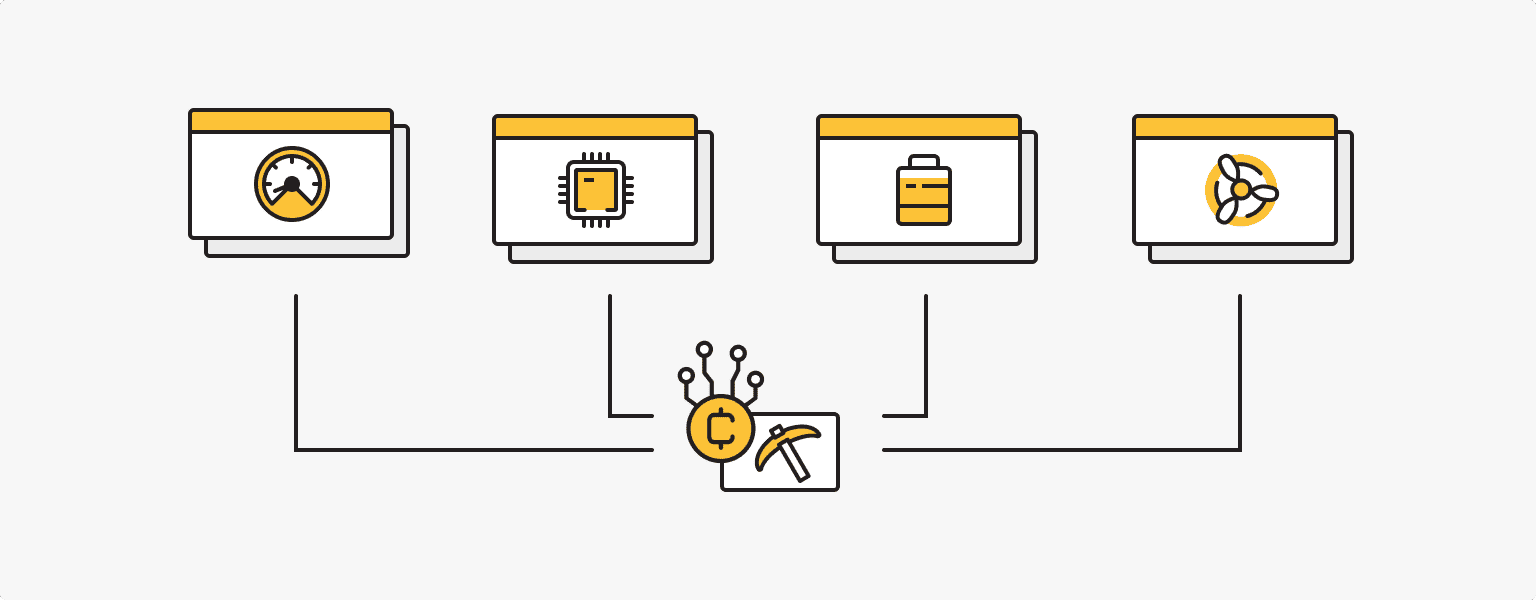

Признаки криптоджекинга

Медленная работа устройства. Вредоносные программы криптоджекеров используют вычислительную мощность компьютера для обработки значительных объемов данных и добычи криптовалюты в фоновом режиме, что может привести к замедлению его работы.

Высокая загрузка процессора. Вы можете заметить, что загрузка процессора вашего компьютера аномально высока, даже если вы не запускаете никаких интенсивных программ или приложений. Это явный признак того, что какое-то ПО может забирать на себя большую часть мощности процессора.

Повышение энергозатрат. Быстрая разрядка компьютера также может стать признаком его использования злоумышленниками. Если раньше вы не замечали быстрого истощения батареи или недавно ее заменили, но проблемы не исчезли, задумайтесь о возможности криптоджекинга.

Чрезмерная нагрузка на вентилятор устройства. Вентиляторы могут заметно "шуметь" и постоянно пытаться охладить компьютер, даже когда вы не работаете с ресурсо-затратными программами, если в фоновом режиме компьютер выполняет сторонние задачи.

Необычная сетевая активность. Вредоносное ПО для криптоджекинга может взаимодействовать с внешними серверами для получения инструкций по майнингу и отправки добытой криптовалюты злоумышленнику.

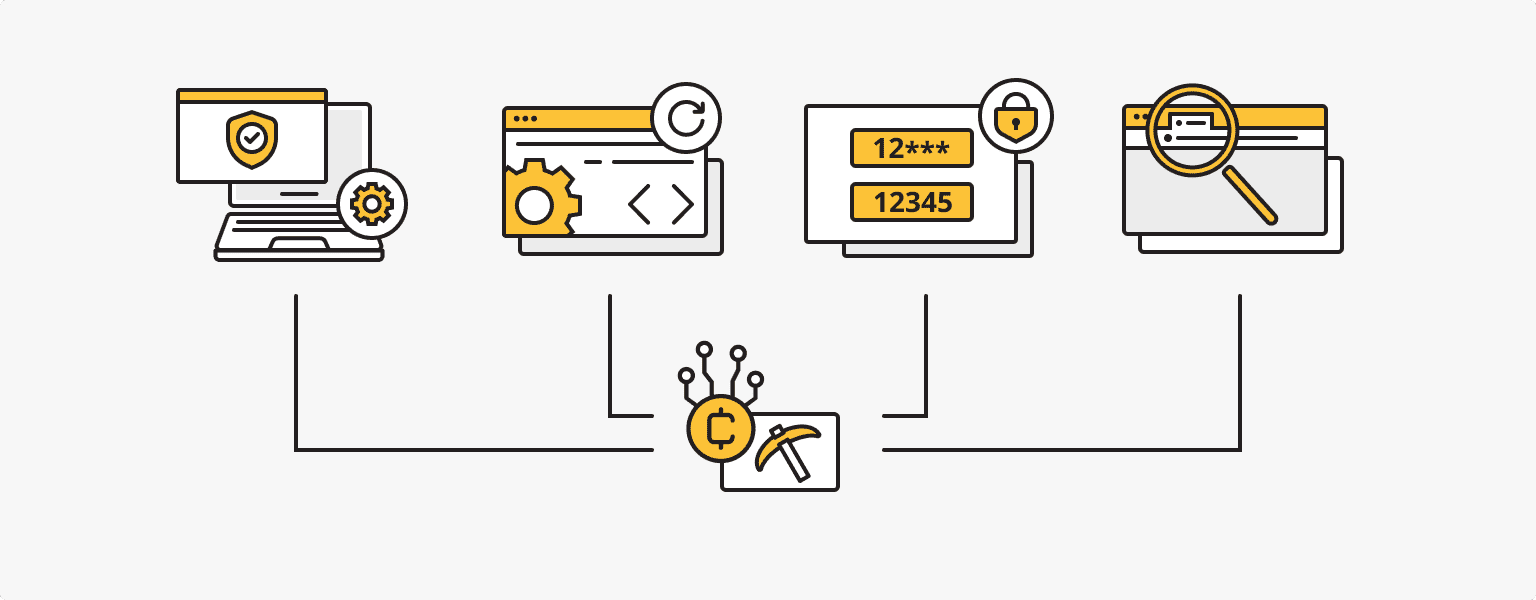

Как не допустить криптоджекинг?

Следуя этим советам и рекомендациям, вы сможете защитить свой компьютер или устройство от криптоджекинга и других видов атак вредоносного ПО.

Используйте специальное ПО и расширения браузера

Существует ряд программ и расширений для браузера, которые могут помочь защитить ваш компьютер или устройство от атак криптоджекинга. Эти инструменты могут обнаруживать и блокировать скрипты криптоджекинга и вредоносные программы, а также обеспечивать защиту от будущих атак в режиме реального времени. Блокировщики рекламы также могут предотвратить заражение вашего устройства.

Вы можете попробовать ESET Internet Security, Bitdefender Total Security, Malwarebytes Premium, Kaspersky Internet Security и Avast Antivirus. Что касается расширений для браузера, то можно использовать MinerBlock, Qualys BrowserCheck CoinBlocker и др.

Не пропускайте обновления и используйте сложные пароли

Обновление программного обеспечения и операционной системы важно для предотвращения всех типов атак вредоносного ПО, включая криптоджекинг. Также важно использовать надежные, уникальные пароли для всех своих учетных записей в Интернете, чтобы предотвратить несанкционированный доступ к устройству. Также следует регулярно проверять работу используемых программ, особенно, если они скачаны из открытого доступа.

Избегайте подозрительные сайты и загрузки

Многие атаки криптоджекинга происходят через использование зараженных веб-сайтов и загружаемых файлов. Будьте осторожны при переходе по ссылкам или загрузке вложений в письмах от неизвестных отправителей. Возможно, перед скачивание того или иного приложения следует просканировать его антивирусом и другими представленными выше ПО для обеспечения безопасности.

Заблокируйте сайты, которые “попались” на криптоджекинге

Чтобы предотвратить криптоджекинг при посещении веб-сайтов, убедитесь, что каждый посещаемый вами сайт находится в тщательно проверенном “белом” списке. Вы можете внести сайты, известные криптоджекингом, в черный список. Однако это не может гарантировать вам полноценную защиту.

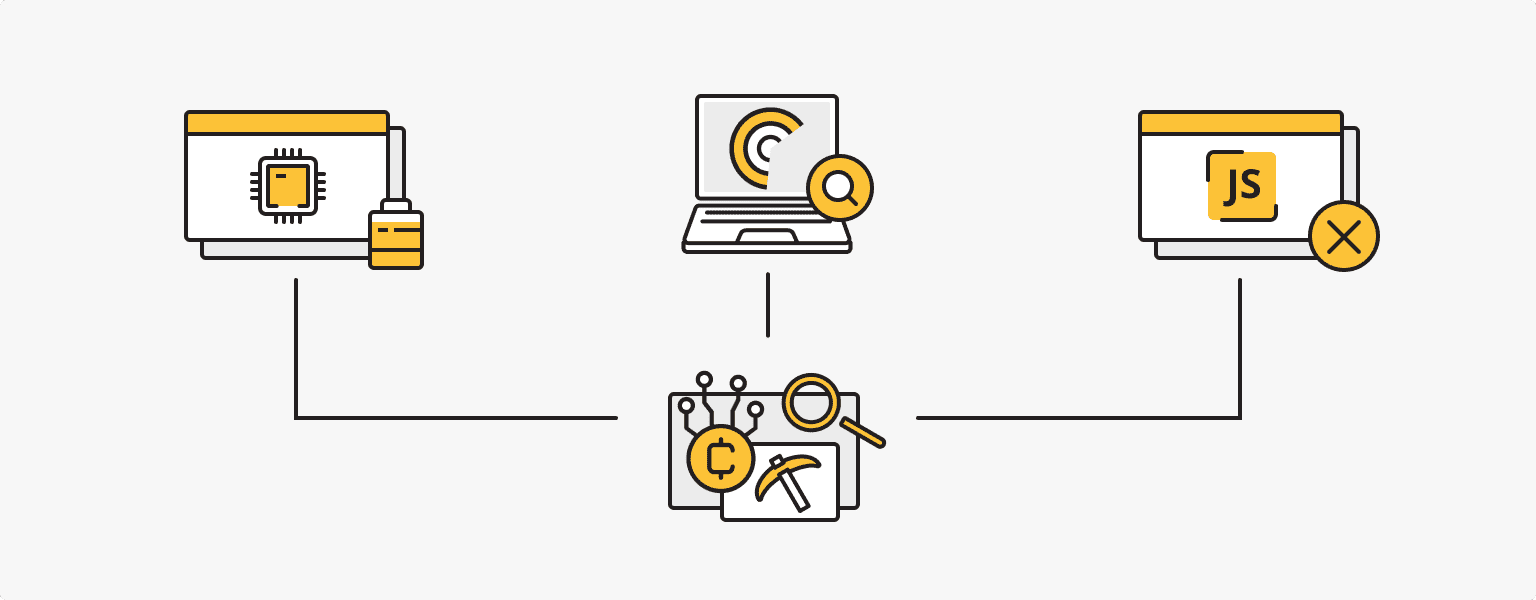

Как обнаружить cryptojacking?

Программу, работающую в фоновом режиме, трудно, но возможно найти. Если вы обнаружили у себя все признаки атаки криптоджекерами, следует проверить устройство более тщательно.

Следите за использованием CPU и трафиком

Высокая загрузка процессора, шум вентилятора, низкая производительность, наличие необычного сетевого трафика могут быть признаками криптоджекинга. Используйте такие утилиты как “Мониторинг системы”, чтобы обнаружить программы, работающие в фоновом режиме и использующие больше ресурсов.

Установите программы-трекеры

Существует ряд специализированных инструментов и программ, которые могут помочь обнаружить и предотвратить криптоджекинг. Эти инструменты могут просканировать ваш компьютер или устройство на наличие скриптов криптоджекинга и вредоносных программ, а также обеспечить защиту от будущих атак в режиме реального времени.

По сути, это все те же программы, которые мы рекомендовали ранее. Просто установите их на свой компьютер и запустите скан системы. Далее программа подскажет, как избавиться от “вредителя”.

Отключите JavaScript

Большая часть скриптов криптоджекинга написаны на JavaScript, поэтому отключение JavaScript в браузере может помочь предотвратить атаки криптоджекинга. Однако это может также повлиять на функциональность некоторых веб-сайтов, поэтому это решение может быть не для всех удачным. В любом случае, вы сможете сравнить работоспособность собственного устройства до и после отключения JavaScript. Также не стоит забывать, что хакеры могут более изобретательны в написании скриптов.

Реальные примеры криптоджекинга

Криптоджекинг вступил в игру относительно недавно. Однако компании, ставшие жертвами майнеров-хакеров, поражают и дают понять, что практически никто не защищен на 100%.

Coinhive создал популярный скрипт криптоджекинга, который использовался киберпреступниками для добычи криптовалюты Monero. В 2017 и 2018 годах сообщалось, что правительственные сайты Великобритании, США и Канады, а также некоторые новостные издания (например, Los Angeles Times и PolitiFact), были заражены скриптом CoinHive без их ведома. Все посетители этих сайтов автоматически становились “куклами” в руках недобросовестных майнеров.

Еще одним примером является захват хакерами ресурсов облачной среды Tesla для майна криптовалюты. Хакеры использовали метод, схожий с криптоджекингом, но в гораздо больших масштабах. Вредоносное ПО было обнаружено в инфраструктуре Amazon Web Services, что привело к незначительному раскрытию данных и огромным счетам за электроэнергию.

В 2019 году исследователи кибербезопасности обнаружили новый тип вредоносного ПО для майнинга криптовалюты на устройствах Android. Программа, известная как "ADB.Miner", распространялась через зараженные приложения и могла добывать несколько различных видов криптовалюты.

Влияние криптоджекинга на развитие кибербезопасности

Криптоджекинг, как одна из серьезных атак, несомненно ведет к ответу и соответствующим действиям компаний, которые отвечают за кибербезопасность. При этом необходимо не только давать пользователям надежную защиту от существующих атак, но и предсказывать тенденции развития рынка хакерских ПО.

Для борьбы с этими тенденциями эксперты по кибербезопасности разрабатывают новые инструменты и методы для обнаружения и предотвращения атак криптоджекинга. Это включает в себя разработку специализированного программного обеспечения и расширений для браузеров, которые могут блокировать скрипты криптоджекинга, а также использование алгоритмов машинного обучения для выявления определенных моделей поведения.

Немаловажным является инвестиция компаний в обучение сотрудников и программы повышения осведомленности, чтобы помочь пользователям распознавать и избегать фишинговых писем и других форм атак.

Некоторые специалисты отмечают, что хакеры могут использовать тот же “вход” в устройство не только для скрытого майнинга, но и для использования конфиденциальной информации владельцев этих устройств. Тогда возникает вопрос о комплексной защите устройства и данных.